商用密码:守护关键基础设施的新防线

近年全球关键信息基础设施领域爆发多起重大网络安全事件:从DNV公司千艘船舶管理系统遭勒索攻击,到印度七成电网瘫痪的数字化灾难,这些事件昭示着网络战场的对抗已从数据窃取升级为物理系统的实质性破坏。在乌克兰电信系统中断、美国水处理设施失控等案例中,传统网络安全防护体系频频失守,迫使全球安全专家重新审视防护策略——商用密码技术正从辅助性工具转变为保障国家关键命脉的基石防线。

一、关键基础设施面临的双重安全挑战

现代关键基础设施的数字化改造形成了独特的攻防困境。挪威水坝控制系统遭劫持事件暴露了工业控制系统(ICS)的脆弱性:黑客通过入侵VPN通道,利用PLC协议漏洞实现了对闸门的远程操控。这种攻击模式突破了传统IT安全边界,将密码防护需求从数据传输层延伸至设备控制层。

供应链安全危机在印度电网事件中达到顶峰。攻击者通过篡改智能电表的固件签名,制造了大规模电力过载。这揭示出密码应用的深层隐患:当底层芯片的密码模块存在设计缺陷时,即便上层应用符合加密标准,整个防护体系仍可能瞬间崩塌。

二、体系化密码防护的应对策略

美国水务工控系统遭渗透事件催生了"纵深密钥管理体系"。该方案采用三级密钥架构:设备层使用国密SM2算法进行身份认证,控制层部署SM4加密信道,核心系统则运用SM9标识密码构建零信任访问体系。这种分层加密策略成功阻断了后续针对SCADA系统的APT攻击。

在挪威水坝事件后开发的"动态密码拓扑系统"展现了体系化防护的威力。系统通过实时监测网络流量模式,动态调整加密算法强度:常规状态使用SM3轻量级认证,异常流量自动切换至SM2高强度加密。这种智能化的密码资源配置使系统防御效能提升300%。

三、密码安全运营体系的构建逻辑

北京某智慧水务系统实施的密码中台架构具有示范价值。该平台集成密码资源池、密钥全生命周期管理系统和量子密钥分发模块,通过API网关为12个业务系统提供按需加密服务。运行数据显示,密码服务响应时间缩短至50ms,密钥更新周期从72小时压缩至实时滚动。

针对乌克兰电信系统事件的教训,深圳某5G核心网部署了"密码态势感知平台"。该系统实时采集3000+密码设备运行数据,运用机器学习算法分析异常模式。在最近的攻防演练中,平台提前36小时预警出针对UPF网元的中间人攻击企图。

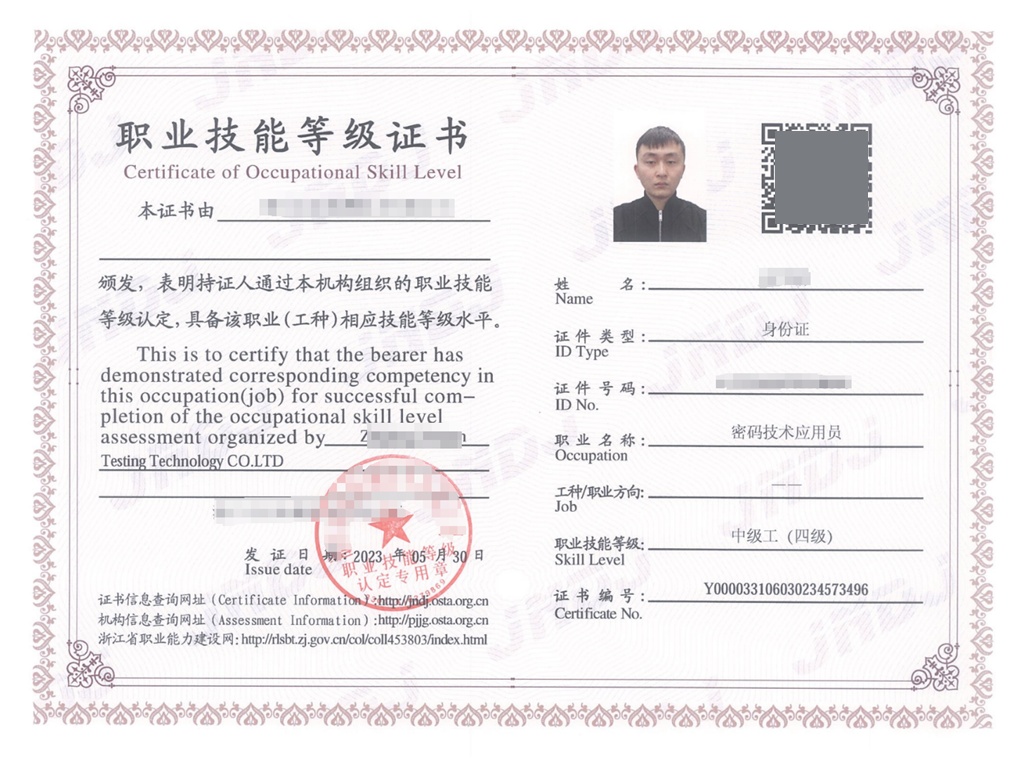

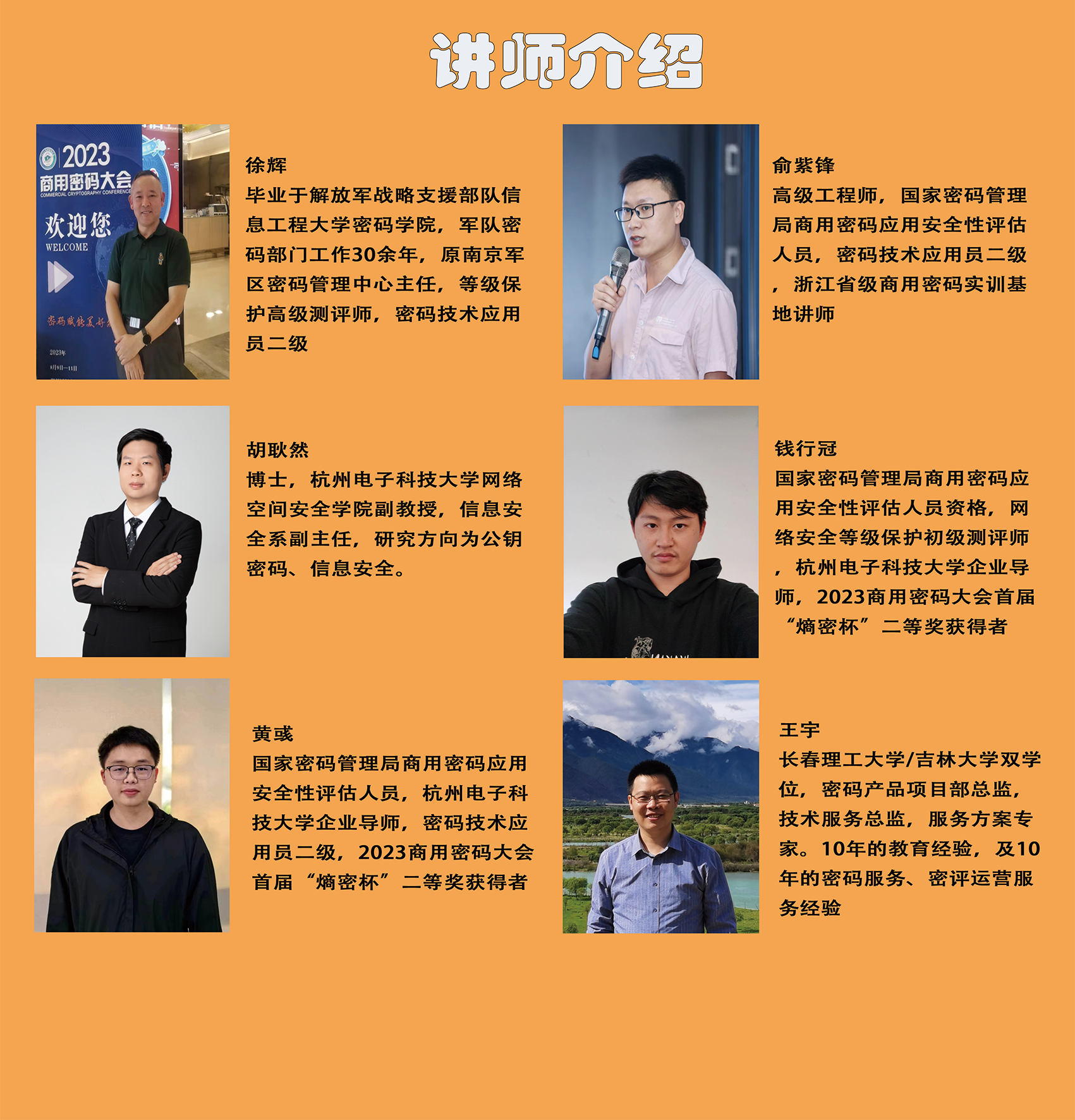

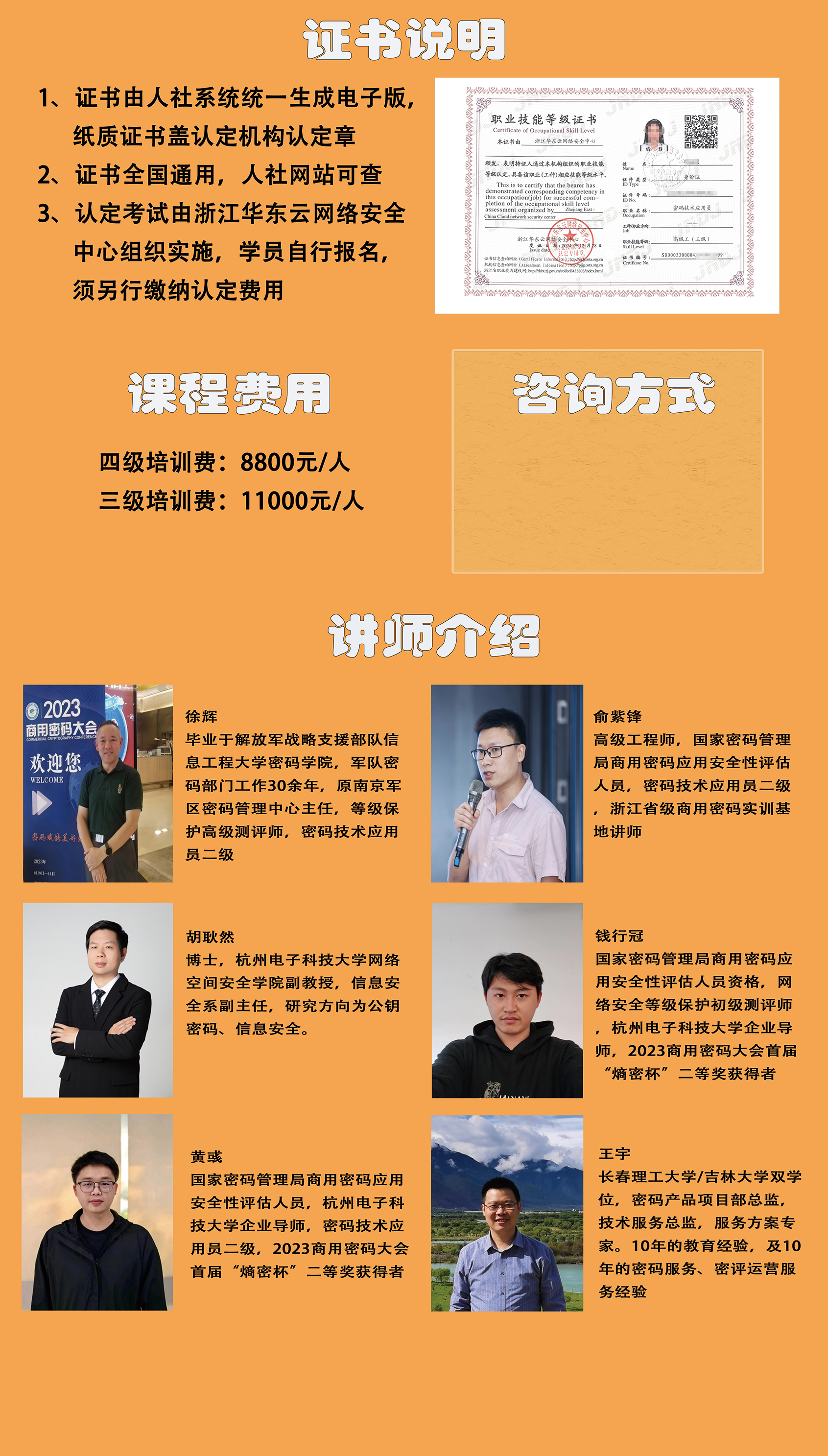

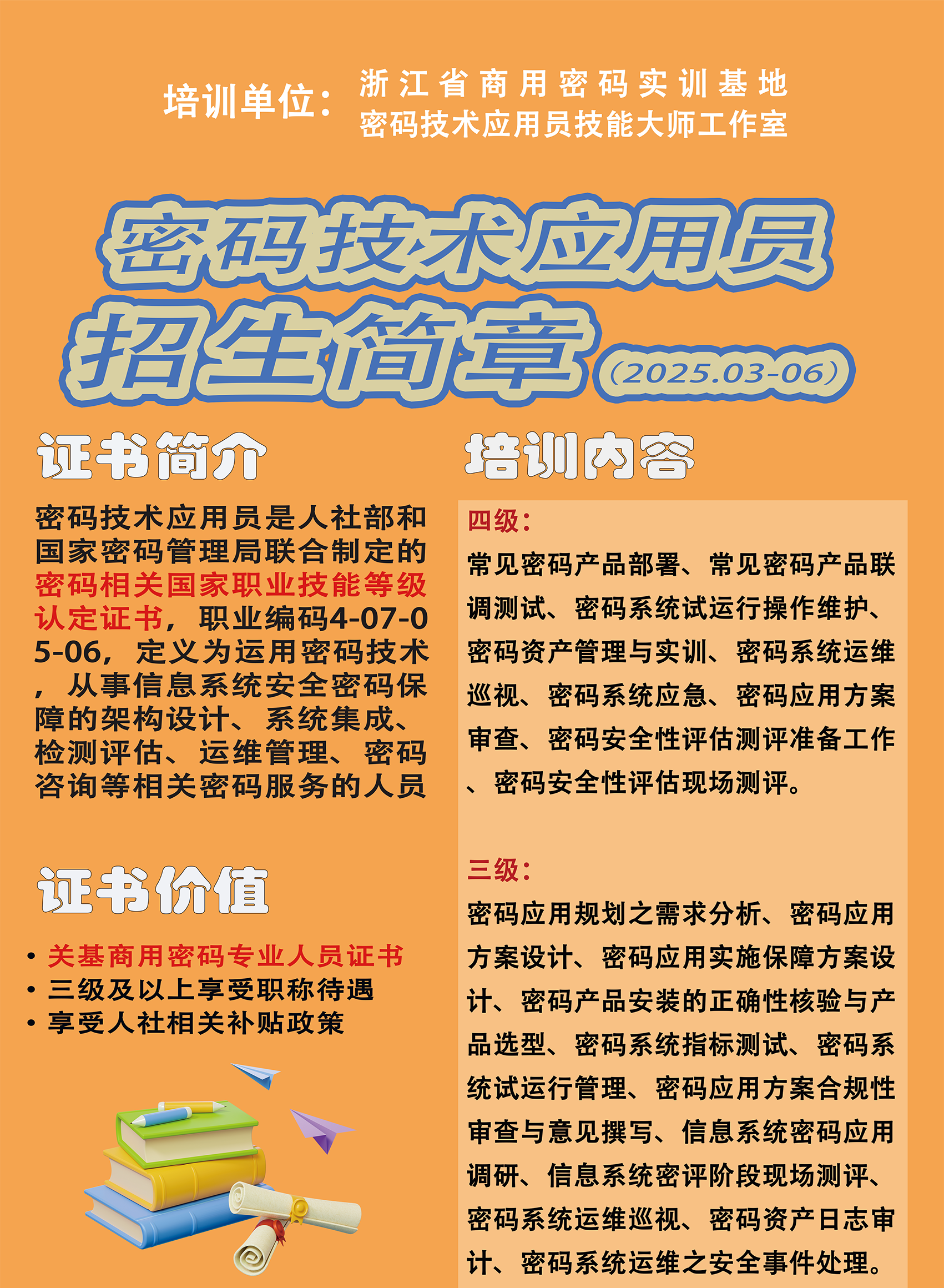

人社部+国家密码管理局密码技术应用员职业认定与培训介绍马老师:135 - 2173 - 0416 / 133 - 9150 - 9126人社部+国家密码管理局密码技术应用员职业认定与培训介绍马老师:135 - 2173 - 0416 / 133 - 9150 - 9126

密码技术的进化正在重塑关键基础设施防护范式。当美国水厂遭遇PLC逻辑炸弹攻击时,基于SM9算法的设备指纹认证系统及时阻断异常指令;在印度电网瘫痪事件后,采用区块链存证的密码审计系统实现了操作痕迹的不可篡改追踪。这些案例印证了商用密码已从被动防护转向主动防御,构建起数字时代的国家安全屏障。随着《关基密码管理规定》的实施,我国正加速推进密码技术与工业控制、物联网等领域的深度融合,为关键基础设施打造自主可控的密码防护体系。